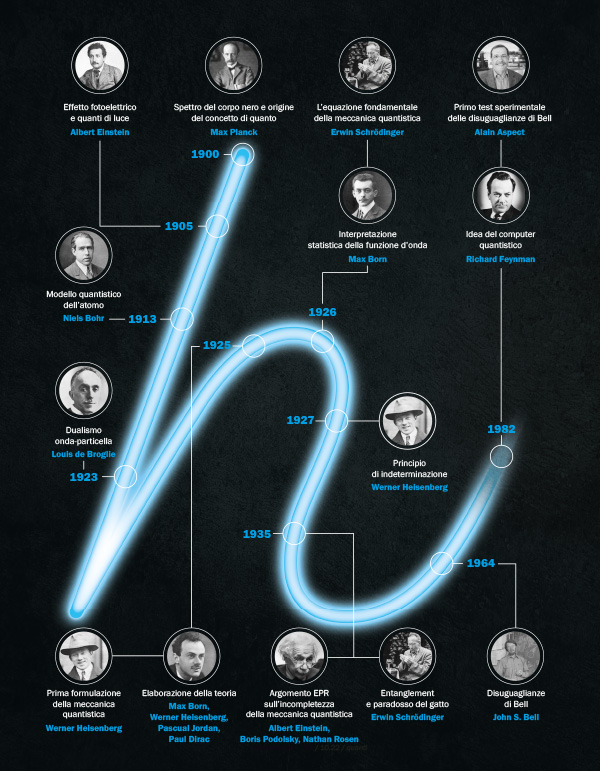

infografiche 33 [quanti]

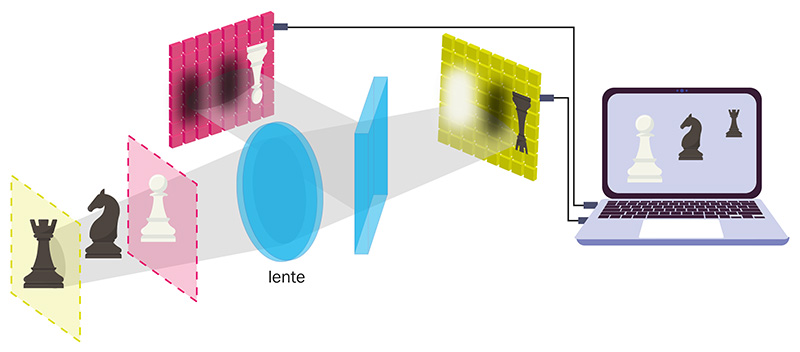

La fotografia plenottica quantistica consente di ampliare la profondità di campo dell’immagine acquisita, senza perdere risoluzione. La strategia si basa sull’utilizzo della luce correlata, proveniente dalla scena di interesse: un divisore di fascio consente di inviare su due sensori ad alta risoluzione la luce proveniente dalla scena, che ha attraversato la lente. I due sensori, presi separatamene, riproducono l’immagine a fuoco di due piani diversi della scena tridimensionale. La misura di correlazioni spazio-temporali tra le fluttuazioni di intensità misurate dai due sensori consente di recuperare l’informazione plenottica utile a ricostruire l’intera scena tridimensionale.

(©Asimmetrie-Infn(Hylab))

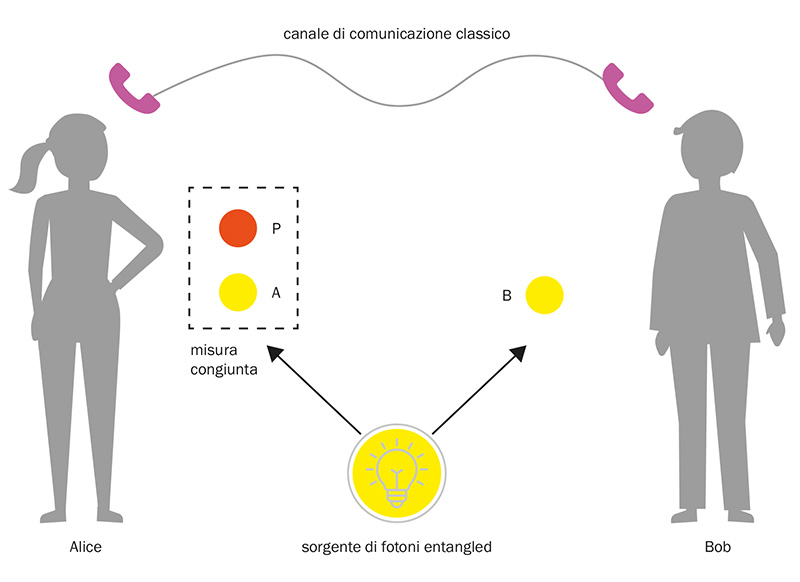

Schema del protocollo di teletrasporto quantistico. Alice è in possesso di un fotone (P), il cui stato vuole trasmettere a Bob. Producendo una coppia di fotoni entangled, si fa interagire il fotone di Alice con uno di questi fotoni (A). L’altro fotone entangled (B) è consegnato a Bob. Quando Alice misura lo stato congiunto di P e A, a causa dell’entanglement il fotone di Bob collassa in uno stato collegato con quello di P. Attraverso un canale classico Alice comunica a Bob il risultato della sua misura, e ciò permette a Bob di effettuare un’operazione su B portandolo esattamente nello stato in cui si P trovava all’inizio.

(©Asimmetrie-Infn(Hylab))

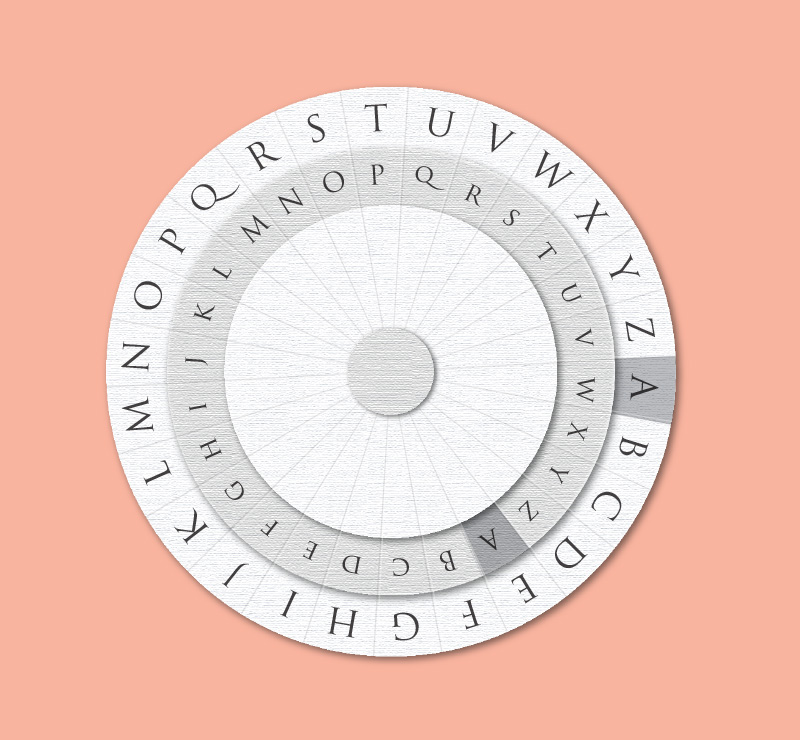

Un esempio di cifrario di Cesare, in cui le lettere dell’alfabeto sono sostituite scorrendo rigidamente l’alfabeto di un numero predefinito di posti. Una ruota fa scorrere due sequenze alfabetiche permettendo la cifratura e la decifratura: a ogni lettera del cerchio interno corrisponde una lettera del cerchio esterno.

(©Asimmetrie-Infn(Hylab))

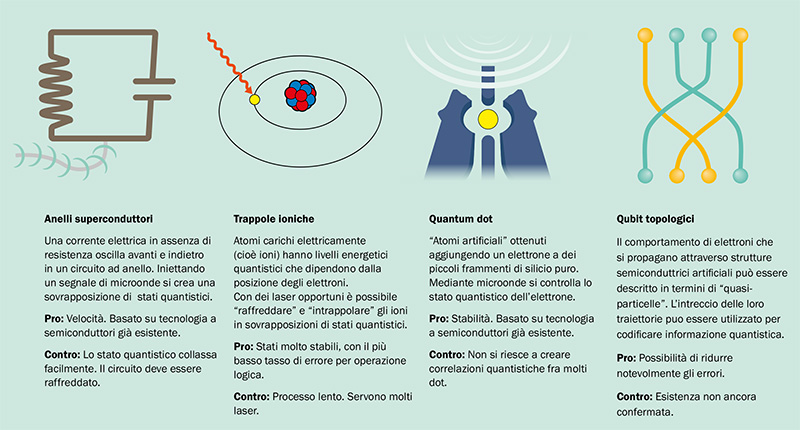

Panoramica delle piattaforme fisiche già utilizzate o candidate per la realizzazione di dispositivi di calcolo quantistici.

(©Asimmetrie-Infn(Hylab))

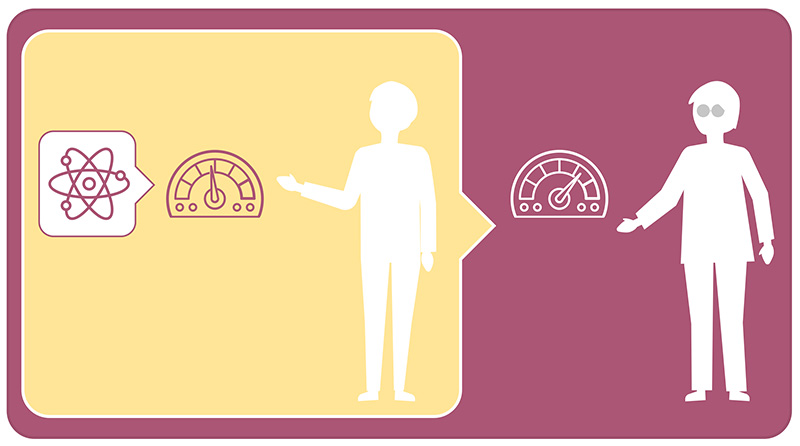

Rappresentazione grafica del paradosso dell’ “amico di Wigner” (da Eugene Wigner che ne diede la prima formulazione). Immaginiamo che un amico di Wigner effettui delle misure su un sistema fisico dentro un laboratorio isolato, mentre Wigner, fuori dal laboratorio, svolge esperimenti sull’amico che misura. La contraddizione consiste nel fatto che il laboratorio è un sistema isolato, dove si fanno misure, e i postulati quantistici ci dicono quindi che l’evoluzione (dell’amico) è sia deterministica che probabilistica.

(©Asimmetrie-Infn(Hylab))

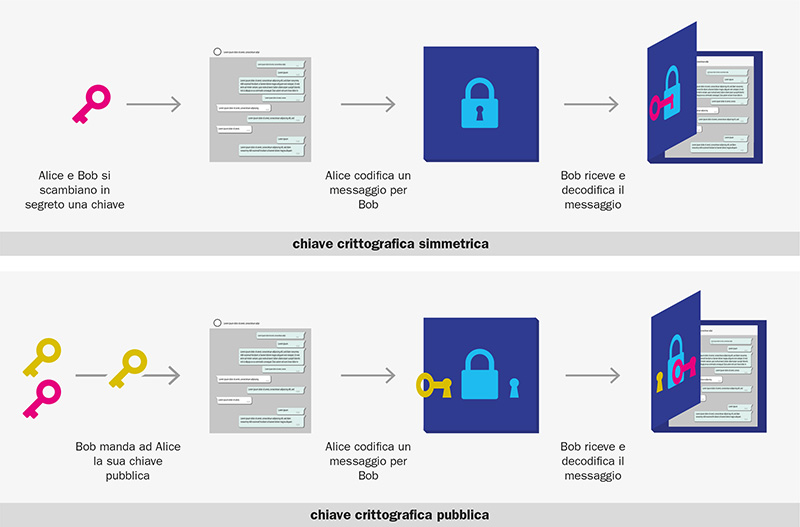

Due metodi di comunicazione crittografica. Il primo si basa sulla condivisione di una sequenza casuale di bit: la chiave. Se questa è perfettamente casuale, lunga quanto il messaggio (in bit) e usata una sola volta, per un teorema matematico il messaggio criptato non può essere decodificato in alcun modo. Il secondo metodo si basa sulla difficoltà computazionale di invertire alcune funzioni. Il metodo è più semplice in quanto non richiede di condividere chiavi arbitrariamente lunghe. La sua sicurezza però non è garantita: un computer quantistico potrebbe comprometterne la sicurezza (vd. anche in Asimmetrie n. 12 p. 10, ndr).

(©Asimmetrie-Infn(Hylab))

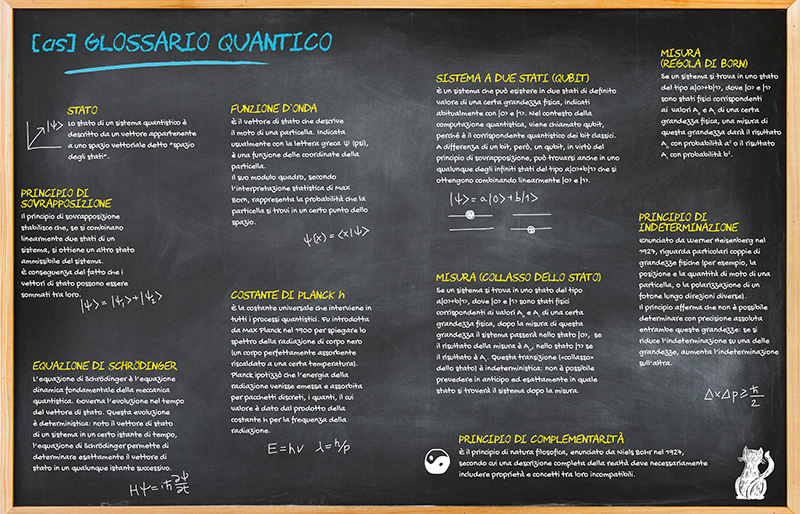

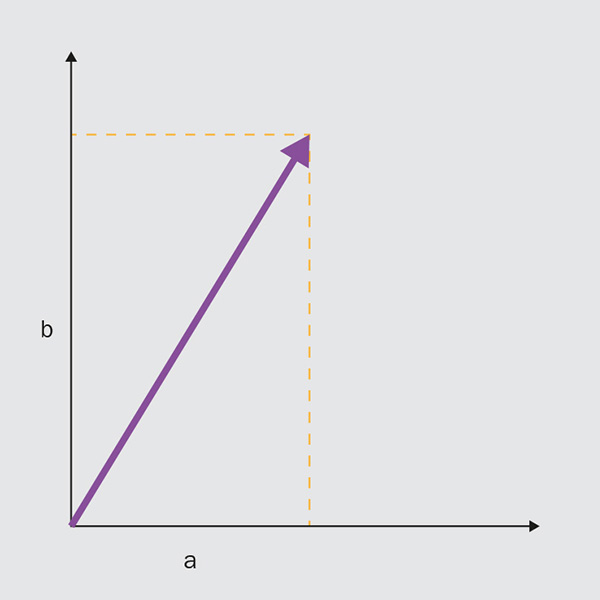

Lo stato di un sistema è descritto da un vettore in un particolare spazio vettoriale, lo “spazio degli stati”. Essendo rappresentati da vettori, gli stati di un sistema possono essere sommati tra loro (“principio di sovrapposizione”): si ottengono in questo modo infiniti altri stati possibili del sistema.

(©Asimmetrie-Infn(Hylab))

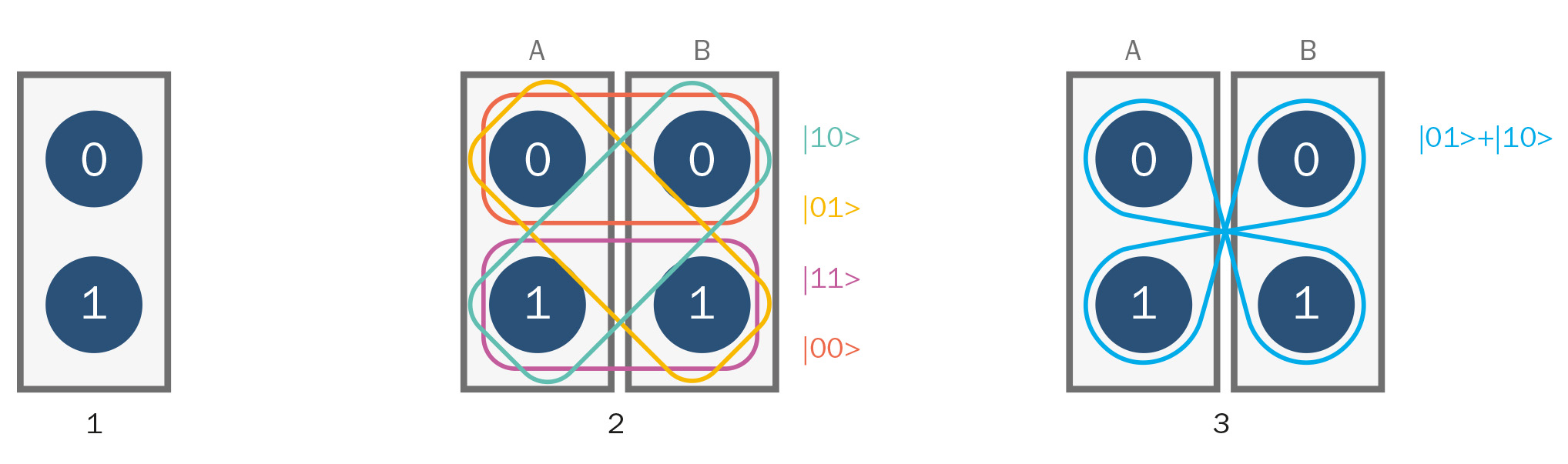

1. Un sistema a due stati (“qubit”) può trovarsi nello stato |0>, nello stato |1> o in una qualunque sovrapposizione di |0> e |1>.

2. Gli stati fattorizzabili di due sistemi A e B a due stati: per esempio, |10> vuol dire che A si trova in |1> e B in |0>.

3. Uno stato “entangled” di due sistemi A e B.

(©Asimmetrie-Infn(Hylab))

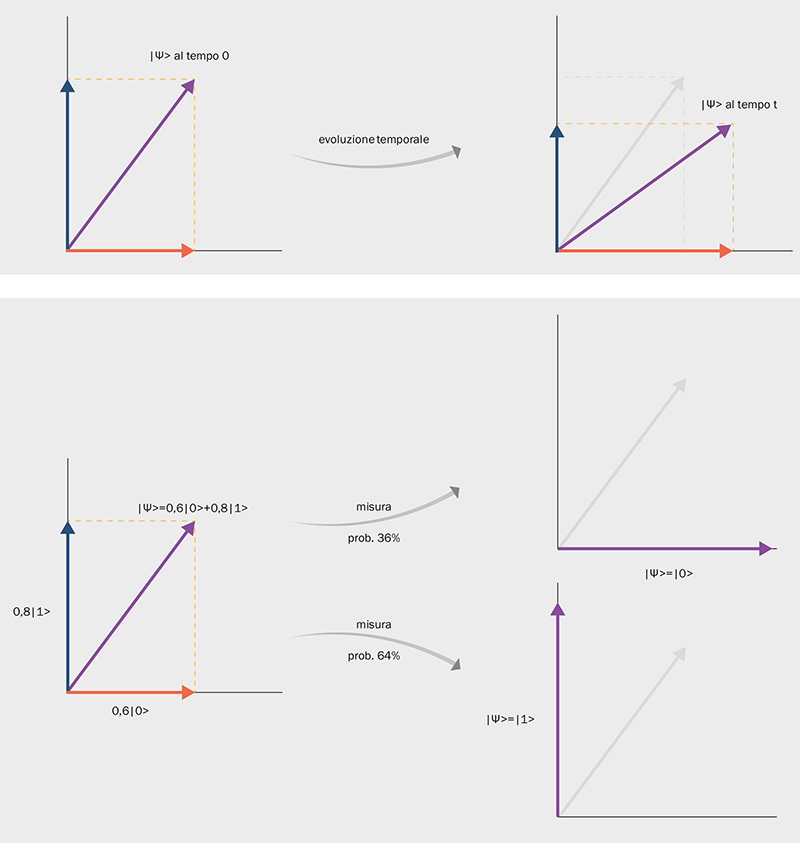

In alto: L’evoluzione temporale di uno stato |ψ>, governata dall’equazione di Schrödinger, è deterministica: dato lo stato iniziale al tempo 0, lo stato del sistema in un qualunque istante successivo è esattamente determinato. In basso: La dinamica della misura non è deterministica. Supponendo che lo stato iniziale del sistema sia una sovrapposizione del tipo |ψ>=0,6|0>+0,8|1>, all’atto della misura il sistema “collassa” istantaneamente, con probabilità (0,6)2=0,36, nello stato |0> e, con probabilità (0,8)2=0,64, nello stato |1> (“regola di Born”). Lo stato in cui si troverà il sistema dopo la misura può essere predetto solo probabilisticamente.

(©Asimmetrie-Infn(Hylab))

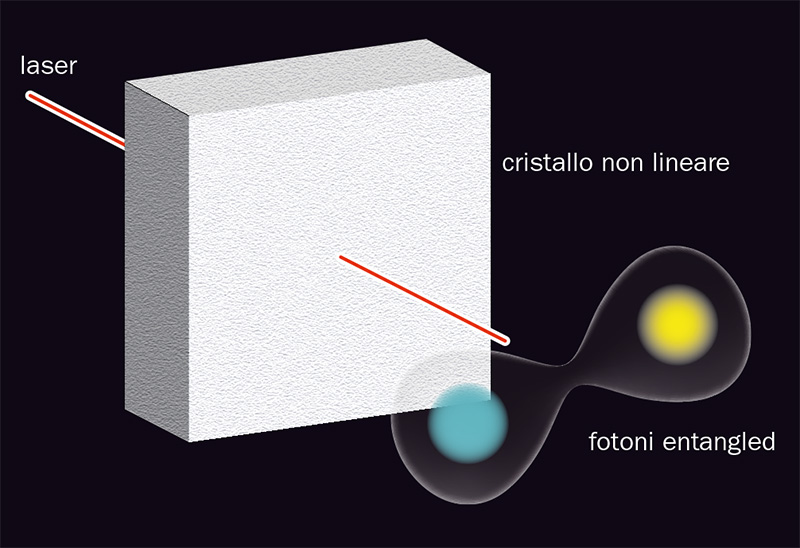

I fotoni entangled possono essere generati inviando della luce laser su particolari cristalli, in cui i fotoni del laser si convertono in coppie di fotoni di frequenza minore (“fluorescenza parametrica”).

(©Asimmetrie-Infn(Hylab))

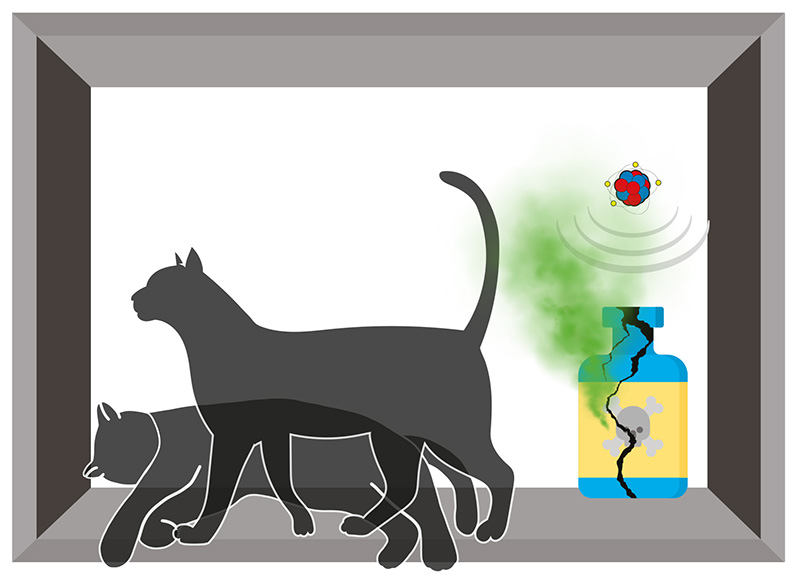

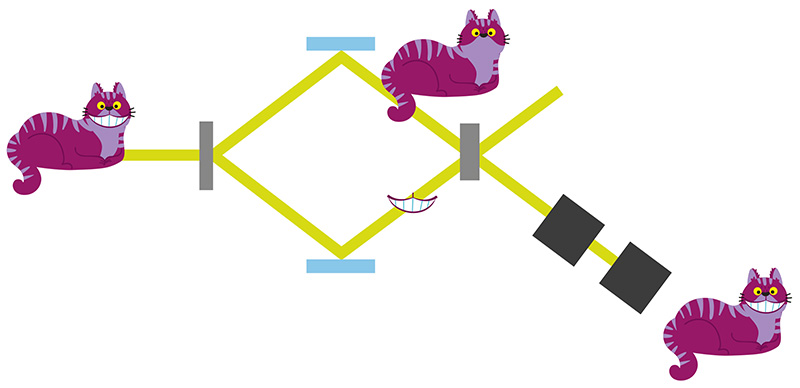

Schematizzazione del Gatto del Cheshire quantistico. All’interno dell’interferometro, il gatto attraversa il percorso del raggio superiore, mentre il suo sorriso viaggia lungo il percorso del raggio inferiore. Alla fine il gatto e il sorriso si rincontrano e vengono misurati da un rivelatore.

(©Asimmetrie-Infn(Hylab))

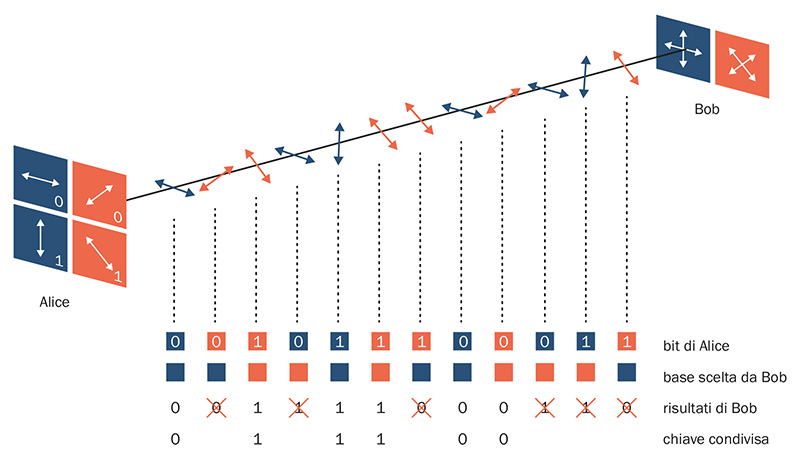

Esempio del funzionamento di un protocollo di distribuzione di chiave crittografica (il cosiddetto BB84). Alice manda singoli fotoni a Bob, codificando i singoli bit dell’informazione in due “alfabeti” diversi scelti casualmente, dati dalla base della polarizzazione dei fotoni, lineare/orizzontale (blu) e diagonale/anti-diagonale (rosso). Bob riceve i fotoni e li misura scegliendo casualmente la base di misura e segna tutti i risultati ottenuti. Dopo la sessione di trasmissione Alice e Bob confrontano le basi di misura scelte e quando il fotone è stato preparato e misurato nella stessa base mantengono il bit corrispondente che andrà ad aggiungersi alla chiave crittografica. Se i fotoni vengono intercettati e misurati da un “ascoltatore” i risultati delle misure di Bob saranno incongruenti con quelli mandati da Alice e la violazione di sicurezza sarà rivelata.

(©Asimmetrie-Infn(Hylab))